آشنایی با حمله Smurf، نحوه عملکرد و روش مقابله با آن

حمله Smurf نوعی از حمله DDoS است که با ارسال حجم بالایی از درخواستها، شبکه را با کندی مواجه میکند یا از کار میاندازد یا حتی میتواند از دست رفتن دادهها را به همراه داشته باشد. اگر میخواهید بدانید حملات Smurf چیست، چه انواعی دارد و چگونه میتوان با آن مقابله کرد، با این مقاله ابر زَس همراه باشید.

ابزار حمله اسمورف از آسیبپذیری دو پروتکل IP و ICMP سوء استفاده میکند. پیش از این در مطلب دیگری به این موضوع پرداخته بودیم که IP چیست. پروتکل ICMP (مخفف Internet Control Message Protocol) برای تشخیص اتصال دستگاه به شبکه و ارتباط آن با فرستنده کاربرد دارد. Ping ابزار مشهوری است که از پروتکل ICMP برای تشخصی این موضوع استفاده میکند و علاوه بر تست ارتباط بین دستگاههای شبکه، میزان تاخیر شبکه و نرخ از دست رفتن بستهها را نیز میسنجد. کمی بعدتر در مورد نحوه عملکرد حمله اسمورف به طور کامل توضیح میدهیم.

تاریخچه حمله Smurf

احتمالا با شنیدن نام «Smurf attack» به یاد اسمورفها میافتید؛ همان موجودات آبی رنگ کوچک در داستانهای مصور و سریال تلویزیونی مشهور. نام «Smurf attack» از زمانی مطرح شد که یک ابزار سوء استفاده مشهور با نام «Smurf» در دهه ۱۹۹۰ محبوبیت یافت. دلیل استفاده از نام موجودات کوچک برای حمله اسمورف این است که در این حمله از بستههای بسیار کوچک ICMP در شبکه سوء استفاده میشود که اهداف بزرگی را هدف قرار میدهند. به عبارت دیگر منظور از نام اسمورف این است که چگونه نیروهای بسیار کوچک میتوانند تاثیرات بزرگی به جا بگذارند.

ابزار حمله اسمورف اولین بار توسط هکری به نام «Dan Moschuk» و با نام مستعار «TFreak» توسعه یافت. اولین حمله اسمورف که شناسایی شده به سال ۱۹۹۸ و به دانشگاه مینهسوتا ایالات متحده باز میگردد. در این حمله کامپیوترهایی در سراسر ایالت خاموش شدند و حتی برخی از دادهها از بین رفت.

سالها است که بسیاری از تولیدکنندگان تجهیزات شبکه و نرمافزارهای امنیتی، راهکارهای تشخیص و مقابله با این حملات را در نظر گرفتهاند. با این حال هنوز هم خطرات حمله اسمورف وجود دارد.

نحوه عملکرد حمله Smurf

هکری که قصد حمله اسمورف را دارد باید پیشنیازهای زیر را در اختیار داشته باشد:

- بدافزار حمله اسمورف: جهت اجرای حمله

- آدرس آیپی جعلی: برای بازگشت درخواستها به قربانی حمله

- بسته ICMP: برای در هم شکستن شبکه قربانی

در حمله DDoS از نوع Smurf یک بدافزار، بستههای درخواست ICMP (یا ICMP Echo Requests) را به تمامی دستگاههای موجود در یک شبکه بهصورت برادکست (broadcast) ارسال میکند. اما در هر یک از این بستهها، به جای اینکه آدرس آیپی فرستنده قرار داده شده باشد، یک آدرس آیپی جعلی برای بازگشت پاسخ (ICMP Echo Reply) قید شده که در واقع آدرس آیپی قربانی است.

در ادامه، دستگاههای موجود در شبکه، پاسخ خود را به آدرس جعلی (دستگاه قربانی) میفرستند. به این ترتیب قربانی، تعداد بالایی از بستههای جعلی را دریافت میکند و حمله DDoS اتفاق میافتد. در نهایت قربانی با مشکل مواجه میشود.

اما شاید برایتان سوال باشد که چه فاکتوری، موجب میشود یک حمله اسمورف بزرگتر از دیگری باشد. فاکتوری که در این مورد باید در نظر گرفت، تقویت حمله (Amplification) است که اشاره به تعداد هاستهای موجود در یک شبکه دارد. به عنوان مثال اگر ICMP Echo Request از سوی هکر در یک شبکه برادکست به ۱۰۰۰ هاست ارسال شود، به تعداد ۱۰۰۰ پاسخ (ICMP Echo Reply) به قربانی ارسال میگردد. هر چه تعداد این بستههای ارسالی به قربانی بیشتر و از طرف دیگر پهنای باند شبکه آن کمتر باشد، قربانی با مشکل شدیدتری در شبکه مواجه میشود.

تفاوت حمله Smurf با Fraggle و Ping Flood

حمله Fraggle نیز مشابه حمله Smurf یک حمله DDoS محسوب میشود و هدفش به طور مشابه تحت تاثیر قرار دادن شبکه قربانی است. البته حمله اسمورف برای ارسال سیلاب بستهها به سمت قربانی بر بستههای ICMP متکی است، در حالی که حمله Fraggle از بستههای اکو UDP برای حمله به قربانی استفاده میکند.

برخی از علاقهمندان به حوزه امنیت سایبری تصور میکنند حمله Ping Flood تفاوتی با حمله Smurf ندارد؛ چرا که هر دو آنها از بسته های ICMP Echo Reply برای حمله به قربانی بهره میبرند. اما واقعیت این است که این دو حمله متفاوت هستند. در حمله اسمورف از فاکتور تقویت (Amplification) برای افزایش تاثیر گذاری حمله استفاده میشود در حالی که در حمله Ping Flood چنین فاکتوری وجود ندارد. برای آشنایی بیشتر با حملات فلاد، میتوانید مطلب «حمله Flood چیست؟» را مطالعه نمایید.

انواع حملات Smurf

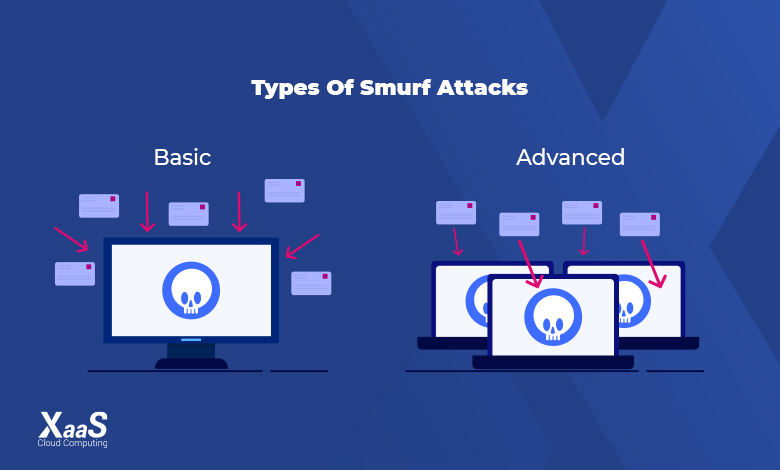

حملات اسمورف به دو گروه کلی حملات ساده و پیشرفته دستهبندی میشوند.

حمله Smurf ساده

در حمله اسمورف ساده، سیلابی از بستههای ICMP Echo Reply تنها به یک شبکه اتفاق میافتد و در نهایت عملکرد طبیعی سرور متوقف میشود.

حمله Smurf پیشرفته

در حمله اسمورف پیشرفته، به چندین شبکه به طور همزمان حمله میشود. این نوع حمله در ابتدا با روشی مشابه حمله ساده شروع میشود اما بستههای ICMP Echo Request به گونهای تنظیم میشوند که قربانیهای بیشتری را تحت تاثیر قرار دهند. در نتیجه میتوان گفت که با این روش حمله، هکرها میتوانند به گروه بزرگتری از اهداف خود حمله کنند.

تاثیرات حمله Smurf

امروزه حملات Smurf در بین حملات شایع محسوب نمیشوند اما همچنان مخاطراتی را به همراه دارند. به عنوان مثال ممکن است شما با دانلود یک بدافزار اسمورف از یک وبسایت یا لینک آلوده یا پیوست یک ایمیل اسپم راه را برای یک حمله اسمورف توسط هکرها باز کنید. این بدافزار در سیستمعامل دستگاه شما بهصورت پنهانی باقی مانده و منتظر میماند تا هکر از راه دور یک دستور از پیش تعیین شده را برای حمله به مقصد خاص و در زمان خاص برایش ارسال کند.

همچنین باید اشاره کرد که برخی از بدافزارهای اسمورف با روتکیت همراه شدهاند که به کاربران غیر مجاز هر سیستم اجازه به دست گرفتن کنترل شبکه را میدهند و در عین حال از دید دیگر کاربران سیستم مخفی میمانند. روتکیتها نرمافزارهایی هستند که کنترل یک سیستم را به دست میگیرند و کاربر متوجه حضور آنها نمیشود. هکرها از طریق روتکیتها میتوانند تمامی تنظیمات سیستم را تغییر دهند.

اما حداقل آسیبی که حملات Smurf میتوانند وارد کنند، کاهش سرعت شبکه قربانی یا دستگاهش است. در بیشتر شرایط، حملات اسمورف نتایجی مشابه دیگر حملات DDoS دارند؛ یعنی موجب میشوند شبکهها یا دستگاهها از دسترس خارج شوند یا غیر قابل استفاده باشند. در شرایط وخیمتر، حملات اسمورف حتی میتوانند از دست رفتن دادهها را به همراه داشته باشند.

راهکارهای مقابله با smurf attack

حملات اسمورف با وجود اینکه حملاتی قدیمی محسوب میشوند اما همچنان تاثیر گذار هستند. برای مقابله با حمله اسمورف میتوان راهکارهای زیر را در نظر گرفت:

غیر فعال کردن برادکست آیپی: IP broadcasting یک ویژگی برای ارسال بستههای داده به تمامی دستگآههای داخل یک شبکه است. برادکست آیپی دقیقا همان قابلیتی است که حمله Smurf برای افزایش گستردگی حمله به آن نیاز دارد. به همین دلیل پیشنهاد میشود این ویژگی را در روترها و فایروالها غیرفعال نمایید.

تغییر تنظیمات دستگاههای موجود در شبکه و روترها: حمله Smurf از ICMP echo request سوء استفاده میکند. در نتیجه پیشنهاد میشود روترها و سایر دستگاههای موجود در شبکه را به گونهای پیکربندی نمایید که اینگونه درخواستها را نادیده بگیرند. البته باید در نظر داشته باشید که در این صورت عیبیابی شبکه از طریق ابزارهایی مبتنی بر ICMP مختل خواهد شد.

استفاده از راهکار محافظت ابری: راهکار محافظت ابری زَس به کمک اسکرابینگ سنترهای توزیع شده، از سرور مبدا شما در مقابل حملات متنوع DDoS از جمله حمله اسمورف جلوگیری میکند. به این ترتیب میتوانید اطمینان داشته باشید که حتی قدرتمندترین حملات هم راهی به سوی سرور شما پیدا نخواهند کرد.