حمله SSDP Flood چیست؟ + راههای مقابله با آن

حمله SSDP Flood از رایجترین حملات DDoS است که از پروتکل UPnP سوء استفاده میکند. این حمله نیز مانند سایر حملات Flood بار اضافی روی منابع سیستم قرار داده و درنتیجه با اشغال پهنای باند، ظرفیت پردازنده، حافظه و سایر منابع سختافزاری، کل روند تبادل درخواستها و دادهها را مختل میکند. در ادامه این مقاله از بلاگ ابر زس بیشتر درباره حمله SSDP Flood، نحوه عملکرد آن و راهکارهای مقابله توضیح میدهیم.

درباره پروتکل SSDP و کاربرد آن

قبل از آن که به معرفی و بررسی حمله SSDP Flood بپردازیم، بیایید درباره پروتکل SSDP و کاربرد آن اطلاعات بیشتری کسب کنیم. پروتکل SSDP یا Simple Service Discovery Protocol توسط انجمن جهانی UPnP (مخفف Universal Plug and Play) برای ایجاد ارتباط و کشف دستگاههای مختلف تحت شبکه، ارائه شده است. SSDP به دستگاههای مختلف کمک میکند بتوانند خدمات خود را به سایر دستگاهها در شبکه خود معرفی کنند تا بهطور خودکار و با کمی تلاش، توسط کاربر یافته شوند.

از پروتکل SSDP برای اهدافی مانند یافتن سرورهای مدیا، کنترل سیستمهای اتوماسیون خانگی، مدیریت دوربینهای مبتنی بر IP، یافتن دستگاههای پرینتر و فکس و همچنین برای تشخیص و پیدا کردن کنسولهای بازی، استفاده میشود.

کار کردن این پروتکل با ارسال پیامهای چندبخشی در یک شبکه محلی یا LAN امکانپذیر میشود. به این منظور، دستگاهها، اقدام به ارسال بستههایی تحت پروتکل SSDP در شبکههای محلی میکنند. این پیامهای ارسالشده، توسط دستگاههای مختلف در شبکه LAN دریافت شده و سپس دستگاهها براساس اطلاعات شناسایی خود، به آنها پاسخ میدهند. در نهایت، دستگاهی که در ابتدا پیام را ارسال کرده، با استفاده از این پاسخهای ارائه شده، میتواند خدمات دستگاههای پاسخدهنده را شناسایی و درصورت لزوم، بهصورت خودکار با آن ارتباط برقرار کند.

کاربرد دیگر پروتکل SSDP در شبکههای محاسباتی توزیعشده است که میتواند به ایجاد راهی برای سرورها جهت تشخیص و پیدا کردن کلاینتها در یک LAN معین، کمک کند. در این روش، SSDP به ابزاری کارآمد برای توزیع اطلاعات بین چند کامپیوتر جهت پاسخگویی به درخواستهای کاربران، تبدیل میشود. بهطورکلی، SSDP از پروتکلهای مهمی است که مزایای زیادی برای اتصال دستگاههای مختلف در یک سیستم محاسباتی و یا یک شبکه LAN دارد. به همین دلیل است که از این پروتکل برای حملات سوء استفاده شده و درنهایت، حمله SSDP Flood برای ایجاد اختلال در سیستم شکل میگیرد.

حمله SSDP DDoS چیست؟

حمله SSDP Flood یکی از انواع حملات DDoS و نوعی از حمله Flood است که سیستمهای آسیبپذیر را ازطریق پروتکل SSDP هدف قرار میدهد. همانطور که گفتیم، از این پروتکل بهمنظور فراهم کردن امکان ارتباط و اتصال دستگاههای مختلف مانند چاپگرها، مودمها، دوربینهای مداربسته و … در یک شبکه استفاده میشود. البته پروتکل SSDP نقصهایی هم دارد که باعث میشود تا هکرها و افراد سودجو بتوانند از آن برای اجرای کدهای مخرب و حملات DDoS سوء استفاده کنند.

نحوه عملکرد حمله SSDP

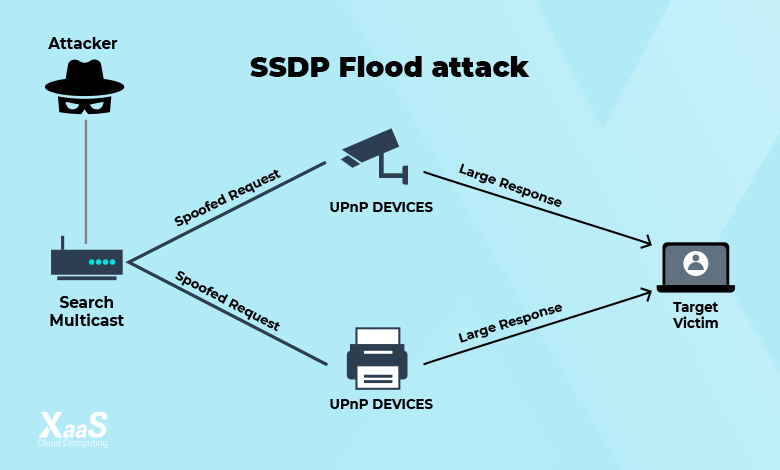

حالا که با حمله SSDP Flood و نحوه عملکرد پروتکل آن آشنا شدیم، بیایید ببینیم که این حملات چطور اتفاق میافتد. پروتکل SSDP از استکِ پروتکل Universal Plug and Play برای تشخیص دردسترس بودن استفاده میکند. برای مثال، زمانی که اتصال یک پرینتر UPnP به یک شبکه معمولی انجام میشود، نوع خدماتی که ارائه میدهد را با ارسال یک پیام مالتیکست، به تمامی آدرسهای آیپی موجود در همان شبکه علام میکند.

بهمحض اطلاع هریک از رایانهها درباره حضور چاپگر جدید، از این دستگاه جدید میخواهند تا عملکردهای مختلف خود را شرح دهد. سپس چاپگر هم با دریافت این پیام، به آن پاسخ داده و همه سرویسها و عملکردهای مختلف خود را بهصورت مفصل شرح میدهد. در یک حمله SSDP Flood از آسیبپذیری کوئریها درباره انواع خدمات استفاده شده و پاسخهای غیرواقعی به آدرس هدف و قربانی، ارسال میشود. مراحل اصلی این حمله را میتوان بهصورت زیر بررسی کرد:

- جستجوی دستگاههای که میتوانند به تقویت عملکردهای مخرب و آسیبرسان کمک کنند، شروع میشود.

- دستگاههایی که امکان پاسخ به درخواستها را داشته باشند، توسط هکرها شناسایی شده و فهرستی از آنها تهیه میشود.

- یک بسته UDP توسط هکر ایجاد میشود که در آن آدرس قربانی به عنوان آدرس مبدا قرار داده شده است.

- سپس هکر یا مهاجم از یک باتنت استفاده میکند تا بستههایی با کوئریهای جعلی را به تمامی دستگاههای Plug and Play ارسال کند. در این کوئریهای جعلی، درخواست میشود که پاسخهایی با سایز حدود ۳۰ برابر داده بیشتر نسبت به کوئریهای اولیه ارسال شود.

- از آنجایی که در آدرس مبدا، به صورت جعلی از آدرس قربانی استفاده شده، تمامی این درخواستهای با سایز بالا، از طرف چندین دستگاه به سمت دستگاه هدف ارسال میشوند.

- در نهایت قربانی حمله، با حجم قابلتوجهی از ترافیک دریافتی روبرو شده و با اشغال منابع آن، امکان پردازش ترافیک قانونی را از دست میدهد.

همه این مراحل برای اجرای موفق یک حمله SSDP DDoS یا همان SSDP Flood طی شده و دستگاههای هدف در شبکه، نمیتوانند عملکرد صحیح خود را داشته باشند.

کاهش اثر حمله SSDP و مقابله با آن

اگرچه تشخیص اجرای حمله SSDP Flood و ترافیک جعلی و مخرب آن برای سیستم دشوار است، اما راههایی وجود دارد که میتوان ازطریق آن با این دسته از حملات مقابله کرده و اثر آن را کاهش داد. یکی از رایجترین راهها، این است که ترافیک UDP ورودی پورت ۱۹۰۰ در فایروال مسدود شود. البته باید اشاره کرد که گاه هکرها از روش حمله SSDP Flood در کنار سایر روشهای حمله استفاده میکنند تا حملاتی پیچیدهتر را رقم بزنند. در چنین مواردی تشخیص حملات پیچیدهتر هم میشود. علاوه بر این سرویس کلود گارد میتواند با پاکسازی حملات SSDP Flood از رسیدن این حملات به سرور جلوگیری نماید.

جمعبندی

در این مطلب به بررسی جزئیات حمله SSDP Flood پرداخته و دیدیم که این دسته از حملات Flood چطور اجرا میشوند. سازمانها و مدیران شبکه باید بهخوبی با انواع حملاتی که منجر به ایجاد اختلال در سیستم دادهها و منابع سختافزاری آنها میشود، آشنایی داشته باشند. این مسئله خصوصاً درباره حملاتی مانند SSDP Flood و سایر حملات مشابه که در آنها تشخیص ترافیک جعلی و واقعی از هم مشکل است، اهمیت بیشتری پیدا میکند.