پرتکل RDP یا ریموت دسکتاپ، یک پروتکل اختصاصی توسعه یافته است که کاربر را قادر میسازد تا به یک کامپیوتر دیگر که در مکانی دیگر قرار گرفته است متصل شود.

پروتکل RDP چیست؟

با توجه به شرایط بازار استفاده از سرورهای لینوکسی بسیار مطمئنتر و کارآمدتر است. اما در بعضی از موارد کاربران مجبور به استفاده از سرورهای ویندوزی هستند. برای دسترسی به دسکتاپ سرورهای ویندوزی کاربران معمولا از پروتکل RDP و یا RDS استفاده میکنند. این پروتکل علاوه بر مزیتها، بسیار خطرناک بوده و سازمانها و یا شرکتها باید نسبت به ایمن سازی این پروتکل اقدامات لازم را انجام دهند.

با تغییر رویه شرکتها و حرکت به سمت فروش اینترنتی، خرید سرور ابری یا فیزیکی رشد صعودی داشته است. البته در ایران خرید سرور فیزیکی با در نظر گرفتن شرایط ارزی و اقتصادی کمیدشوار است. به همین علت شرکتها و سازمانها در داخل کشور روی به خرید سرورهای VPS(مجازی) و یا ابری آوردند. اما نکته مهم نوع دسترسی به سیستمهای مجازی و کنترل از راه دور آنهاست.

هشدار مایکروسافت درباره پرتکل ریموت دسکتاپ

شرکت بزرگ مایکروسافت در چند سال گذشته در مورد پروتکل RDP یا ریموت دسکتاپ هشدار داده است و چندین بار CVEهایی نیز برای آن منتشر کرده البته تمامیاین مشکلات با به روز رسانی سیستم عامل قابل حل است. اما خیلی از شرکتها به خصوص شرکتهای ایرانی از به روز رسانی گریزان هستند( به علت کرک بوده سیستم عامل) و به همین دلیل میتوانند هدف مناسبی برای سودجویان و هکرهای اینترنتی باشند. از جمله این هشدارها میتوان به موارد زیر اشاره کرد:

CVE-2019-0787 CVE-2019-1181 CVE-2020-0609 CVE-2019-1182

BLUEKEEP چیست؟

BlueKeep (CVE-2019-0708) یک آسیب پذیری امنیتی است که در فرآیند اجرای پروتکل RDP کشف شده است که امکان اجرای کد از راه دور را بر روی سیستم هدف فراهم میکند.

بلوکیپ اولین بار در ماه می سال 2019 گزارش شد. این نسخه در همه نسخههای قدیمی ویندوز که مبتنی بر Windows NT هستند مانند Windows 2000 ، Windows Server 2008 R2 و Windows 7 وجود دارد. در 14 می 2019 مایکروسافت برای تمامی ویندوزهایی که پشتیبانی آنها مانند XP تمام شده یک پچ امنیتی صادر کرد. اما چیزی نگذشت که مایکروسافت در 13 آگوست همان سال اعلام کرد که این خطر امنیتی در ویندوزهای نسل جدید نیز شناسایی شده و توسط Metasploit قابل انجام است.

راههای دفاع در برابر هکرها

1- به روزرسانی سیستم عامل

مایکروسافت تخمین میزند که نزدیک به 1 میلیون دستگاه در حال حاضر در معرض خطرات امنیتی پرتکل RDP هستند. به همین علت به کاربران خود توصیه میکند از ورژنهای جدید این سیستم عامل استفاده کنند. اما اگر قادر به به روز رسانی سیستم عامل نیستند برای نسخههای قدیمیمانند ویندوز 7 و یا سرور 2008 حتما از بستههای امنیتی استفاده کنند. سیستم مدیریت از راه دور در این سیستمها به ترمینال سرویس مشهور است.

2- فعال کردن تأیید اعتبار سطح شبکه (NLA)

Network Level Authenticationو یا (NLA) یک ابزار احراز هویت است که برای پرتکل RDP طراحی شده و از ویندوز ویستا با RDP6. 0 به دنیا معرفی شد. این پروتکل با اجرای فرآیندی از حملات DOS بر روی CPU جلوگیری میکند. همچنین مانع اتصال سیستمهای ناشناخته به سیستم میشود.

برای فعال سازی این گزینه کافی است که هنگام فعالی سازی ریموت تیک مربوط به NLA را بزنید.

3- تغییر پورت 3389

درگاه متداول برای RDP 3389 است و معمولا اولین نقطه تست برای هکرها این درگاه است برای همین بهتر است بعد از خرید VPS درگاه پرتکل RDP را برای کاربران تغییر دهید تا هکرها برای دسترسی به سیستم دچار مشکل شوند. برای انجام این تغییر و روش تغییر درگاه میتوانید TIPs موجود در وبلاگ را مشاهده کنید.

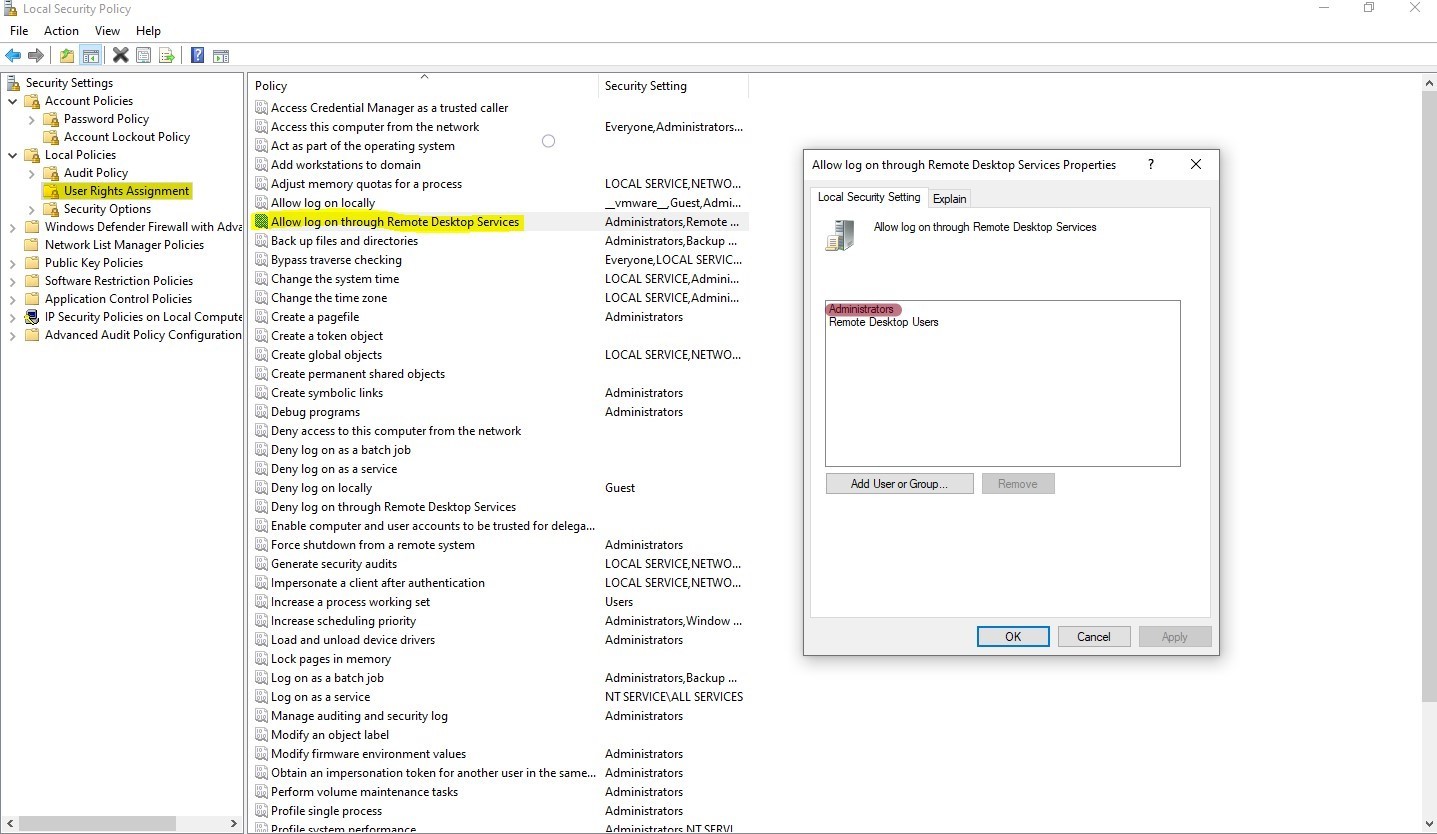

4- کنترل کاربران

برای این کار شما میتوانید از طریق پالسیهای موجود در ویندوز کاربران خود را کنترل نمایید. برای این کار موارد زیر را انجام دهید

- به مسیر زیر بروید

Start → Programs → Administrative Tools → Local Security Policy.

- در بخش زیر

Local Policies → User Rights Assignment

گزینه “Allow logon through Terminal Services” یا “Allow logon through Remote Desktop Services” را پیدا کرده و روی آن کلیک کنید.

- گروه Administrators را پاک کرده

- کاربران گروه Remote Desktop Users را انتخاب کنید

5- استفاده از VPN

برای اینکه محیط دسترسی به سرورها را ایمن کنید، برای کاربران تان VPN طراحی کنید تا دسترسی به سرورها از طریق اینترنت ممکن نباشد. البته این روش را میتوان با RDP Gateway نیز استفاده کرد.

6- استفاده از Remote Desktop Gateway

این دروازه به مدیران این امکان را میدهد که بر روی تمامیکاربران ریموت دسترسی کامل داشته باشند. بدین صورت که کاربران به یک صفحه لاگین منتقل شده و پس از ورود اطلاعات لازم یک اتصال point to point با سرور را بدست میآورند. با استفاده از این روش و ترکیب VPN و RDPGATEWAY امنیت سیستم شما بسیار افزایش یافته و نقاط ضعف از بین میرود.

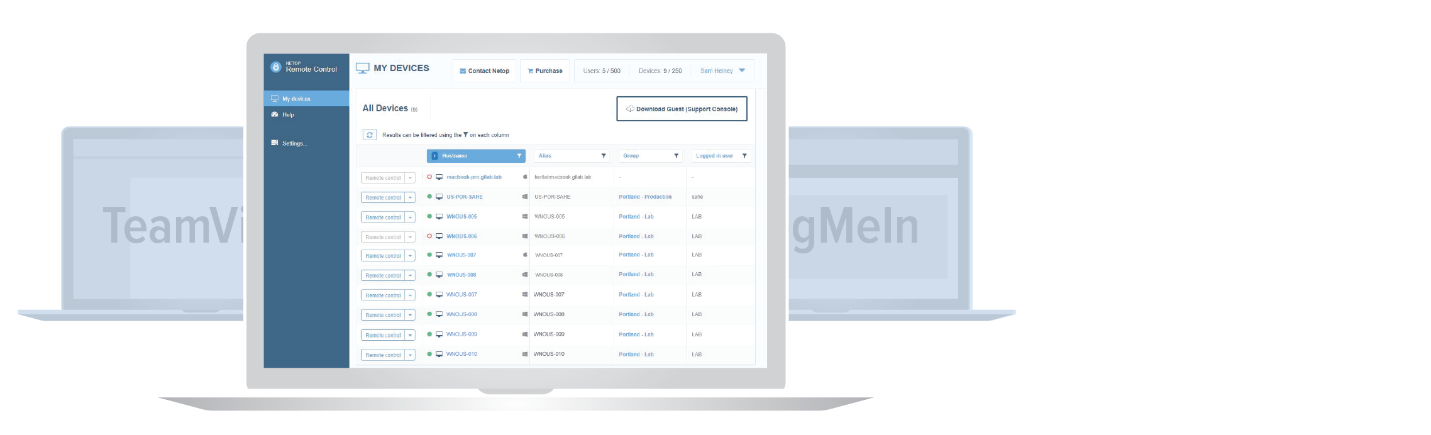

7- استفاده از netop

با استفاده از این نرمافزار شما به راحتی دسترسی کاربران به سیستم را مدیریت کرده و گزارشهایی از میزان دسترسی در اختیار دارید تا در صورت ایجاد نقص در سیستم، به سرعت کاربر خطا کار را پیدا کنید.

البته سیستمهای دیگری نیز وجود دارد که میتوانید با جستجو در اینترنت به آنها دسترسی داشته باشید.

8- بهینه سازی موارد امنیتی

الف-پسورد: برای کاربران خود پسورد مناسب قرار دهید و complex بودن پسورد را حتما رعایت کنید. همچنین به کاربرانتان آموزش دهید که از دادن پسورد خود به دیگر کاربران جدا خودداری کنند. عمر پسوردها نباید زیاد باشد. بلکه باید طی هر چند روز یکبار پسورد عوض شود. همچنین کاربر نباید بتواند از پسوردهای قدیمیخود بر روی سیستم استفاده کند. تمامیاین تنظیمات را میتوانید از طریق پالیسی ویندوز قسمت Account Policies → Account Lockout Policies انجام دهید

ب-ثبت اطلاعات و گزارشات: اطمینان حاصل کنید که تمام سیستمها اطلاعات دسترسی را ثبت و نگهداری میکنند. این گزارشها باید به صورت روزانه ذخیره شده تا برای جستجوی خطاها یا فعالیتهای مشکوک بررسی شوند. همچنین باید قوانین مناسبی برای تولید هشدار تنظیم شود. البته اگر از دروازه RDP استفاده میکنید، به طور خودکار یک گزارش خواهید داشت که نحوه و زمان استفاده از پرتکل RDP را در همه دستگاههای شرکت را کنترل میکند.

ج- محدودیت دسترسی IP: برای محافظت بهتر از سیستم خود، میتوانید دسترسی RDP را فقط به آدرسهای IP قابل اعتماد محدود کنید.

هنگام خرید VPS و یا VPC ابری شما میتوانید این تنظیمات را از طریق پنل ابری خود ایجاد کنید.

د- مدت زمان session: روش دیگر این است که مدت زمان session را انتخاب کنید همچنین active session timeout را نیز فعال کنید.

9-بک آپ گیری از سرورها

هنگام خرید سرو VPS و یا VPC سرورهای ابری به این نکته توجه داشته باشید که حتما از سیستم شما بک آپ تهیه شود تا در صورت بروز مشکل قادر به بازیابی سرور ابری خود باشید.